Хакер, взломавший приложения для слежения за автомобилями по GPS, обнаружил, что может их удалённо останавливать

«Я могу создать серьёзные проблемы с дорожным движением по всему миру», — сказал он.

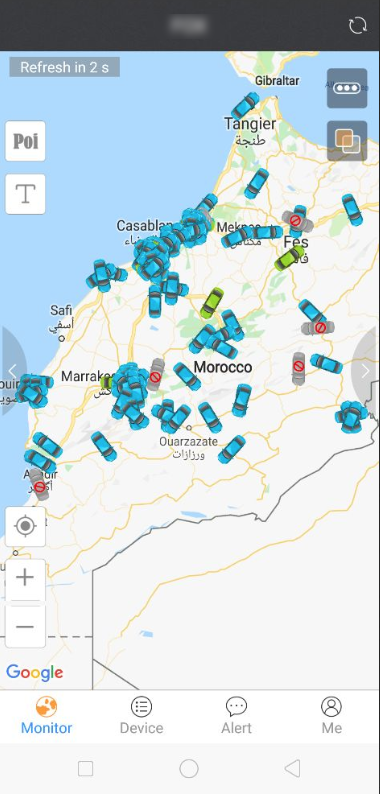

Хакер взломал тысячи учётных записей, принадлежащих пользователям двух приложений для слежения по GPS, что дало ему возможность отслеживать местонахождение десятков тысяч машин и даже глушить моторы некоторых из них прямо на ходу.Хакер по кличке L&M рассказал изданию Motherboard, что взломал более 7000 учётных записей iTrack и более 20 000 записей ProTrack – приложений, которые компании используют для отслеживания и управления парками автомобилей с помощью GPS. Хакер смог отслеживать автомобили в нескольких странах мира, включая Южную Африку, Марокко, Индию и Филиппины. У некоторых автомобилей ПО позволяет удалённо глушить моторы, при этом машина должна стоять или двигаться не быстрее 20 км/ч, в зависимости от производителя определённых GPS-устройств для отслеживания.

Проведя реверс-инжиниринг приложений для Android ProTrack и iTrack, L&M, по его словам, понял, что всем клиентам при регистрации выдают одинаковые пароли по умолчанию, 123456.

И тогда хакер сумел методом простого перебора найти «миллионы имён пользователей» при помощи API приложений. Затем он написал скрипт, который пытается входить в учётные записи, используя найденные имена пользователей и пароли по умолчанию.

Это позволило ему автоматически взломать тысячи учётных записей, использовавших пароль по умолчанию, и извлечь из них данные.

Согласно выборке пользовательских данных, которой L&M поделился с изданием Motherboard, хакер действительно собрал кладезь информации о клиентах ProTrack и iTrack, включая: название и модель GPS-маячка, уникальные ID (известные, как IMEI), имена пользователей, их настоящие имена, номера телефонов, емейлы и домашние адреса. L&M сказал, что не смог извлечь всю эту информацию для каждого пользователя; у некоторых информация была получена лишь частично.

Редакция смогла подтвердить реальность взлома, поговорив с четырьмя пользователями из выборки L&M. Опрошенные подтвердили достоверность предоставленной хакером информации.

«Я нацеливался на компанию, а не на клиентов. Клиенты подвергаются риску из-за действий компании, — сказал редакции L&M в чате. – Им надо зарабатывать, и они не хотят обезопасить своих клиентов».

Также L&M заявил, что он может сделать гораздо больше, чем просто отслеживать машины пользователей. «Я могу создать серьёзные проблемы с дорожным движением по всему миру, — сказал он. – Я полностью контролирую сотни тысяч машин, и одним прикосновением могу остановить их двигатели».

Тем не менее, хакер сказал, что ни разу не глушил ни одного двигателя, поскольку это было бы слишком опасно. И хотя хакер не стал доказывать свою возможность выключения двигателя, представитель компании Concox, производящей одно из устройств, использовавшееся некоторыми пользователями ProTrack GPS и iTrack, подтвердил редакции, что клиенты действительно могут удалённо глушить моторы, если машина едет медленнее 20 км/ч.

У приложения есть возможность «остановить двигатель», если верить снимку экрана, предоставленному хакером.

Рахим Лукман, владелец южно-африканской компании Probotik Systems, использующей ProTrack, по телефону рассказал редакции, что ProTrack можно использовать для остановки двигателей, если техник включит эту функцию при установке GPS-маячка. «И это делает ситуацию ещё опаснее, — сказал Лукман по поводу утечки данных. – Он в самом деле может устроить неразбериху у наших клиентов и пользователей».

ProTrack поддерживает компания iTryBrand Technology из Шэньчжэня (Китай). iTrack поддерживает компания SEEWORLD из Гуанчжоу (Китай). Обе компании продают устройства для отслеживания и услуги облачных сервисов, как частным лицам, так и компаниям, распространяющим ПО и устройства. L&M заявил, что взломал учётные записи и некоторых дистрибьюторов, что позволило ему отслеживать устройства и контролировать учётные записи их пользователей.

На странице приложения в Google Play iTrack рекламирует бесплатную демонстрационную версию учётной записи с именем пользователя Demo и паролем 123456. ProTrack предоставляет пользователям бесплатную демонстрацию на своём сайте. На этой неделе, когда редакция проверила демку, сайт выдал предупреждение о необходимости смены пароля, поскольку «пароль по умолчанию слишком простой». Неделю назад этого сообщения ещё не было. В документации API ProTrack также указывается пароль по умолчанию 123456.

Судя по интерфейсу обоих приложений, они используют один и тот же базовый код.

L&M сказал, что ProTrack на этой неделе обратилась к клиентам через приложение и по почте, попросив поменять пароли, однако пока не заставляет делать это. В ProTrack отрицают утечку данных, но подтверждают, что предлагали пользователям менять пароли.

«Наша система очень хорошо работает, и изменение пароля – нормальный способ поддерживать безопасность учётной записи, — сказал представитель компании. – Кроме того, зачем вы связываетесь с нашими клиентами и докучаете им? Почему хакер связался с вами?»

Из iTrack не ответили на запрос комментариев.

L&M сказал, что связывался с компаниями, рассчитывая на вознаграждение. На снимке экрана, где был виден ответ из ProTrack, представитель компании просил хакера назначить им «низкую цену».

«Если мы заплатим, вы передадите нам ваш инструмент и не будете больше взламывать нашу учётную запись? Как мы можем быть уверены в этом? Извините, что столько вопросов, но мы впервые столкнулись с этим кошмаром».

Хакер отказался от дополнительных комментариев по поводу общения с компанией. Но сообщил, что получил, что хотел. «Моя атака предупредила их, и это я считаю успехом. Заставить их побеспокоиться по поводу безопасности, — сказал L&M. – Теперь они знают, что их пользователи находятся в зоне риска, и концентрируются на том, чтобы немного повысить безопасность своего сервиса».

Так же напомню, что я уже говорил о подобных проблемах в своих видео на канале:

@black_triangle_tg