В Гонконге не прекращаются протесты, которые начались в июне с мирных шествий против нового закона об экстрадиции. За это время власти задержали 891 участника демонстраций. Всего на улицы города этим летом вышли миллионы людей.

При

своей массовости выступления достаточно организованы и спонтанны, а их

участники быстро перемещаются по городу в те районы, где еще нет

полиции. Конкретных рулевых у движения нет, в отличие от массовых

протестов 2014 года: тогда «Революция зонтиков» закончилась именно

арестом ее лидеров.

Сейчас

полиция задерживает самых активных демонстрантов, но это не

останавливает оппозицию. Протестующие играют с государством в чехарду:

первые надевают медицинские маски и общаются исключительно из-под

анонимных аккаунтов, вторые называют все происходящее «бунтом» и

блокируют мессенджеры. Обе стороны используют современные технологии,

чтобы обойти соперника. Какие именно устройства и приложения участвуют в

битве?

Протестующие: анонимность превыше всего

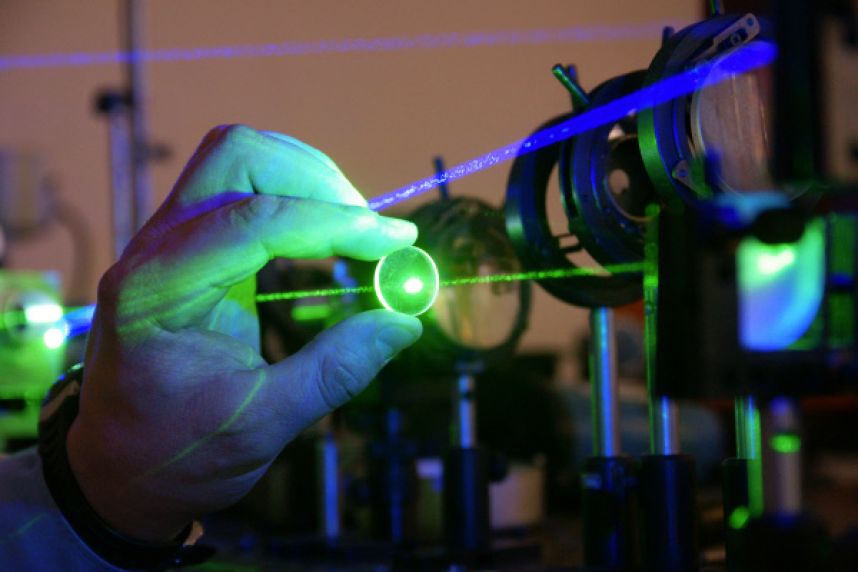

Лазеры

Чтобы скрыться от

системы распознавания лиц, манифестанты пытались использовать лазерные

указки, которыми засвечивали камеры. Существовало мнение, что луч лазера

«ослепляет» устройства видеонаблюдения, оставляя на записи лишь белые

пятна.

Однако

ход оказался неэффективным: повредить точки матрицы возможно только при

точном попадании в объектив. Попасть же в небольшие камеры наблюдения,

которые к тому же высоко закреплены, весьма непросто. Так что лазеры

часто направляют в глаза полицейским, которым, в отличие от бездушных

железок, это навредить может.

Однако особо мощные модели всеже смогли поджеч ряд камер, тем немение метание тяжелых камней всеже намного эффективней

Однако особо мощные модели всеже смогли поджеч ряд камер, тем немение метание тяжелых камней всеже намного эффективней

Социальные сети

Для

координирования движения участники протестов создают сообщества и

анонимные чаты в Facebook и Telegram. В них они обсуждают места

проведения акций, способы защиты от контрмер полиции, дальнейшие

действия. Существуют даже группы, в которых участники обсуждают

последующие встречи для сбора мусора и уборки после маршей. Участники

также активно используют Twitter, а некоторые предпочитают сообщать о

местах проведения собраний в чатах видео-игр.

Мессенджеры

Однако

даже анонимные чаты не могут обеспечить безопасность участников. Так,

Telegram предположил, что за DDOS-атаками на сервис стоит китайское

правительство. Подобные выводы руководство мессенджера основывает на

том, что большинство IP-адресов были китайскими, а время проведения атак

совпадало со временем проведением протестов.

Тагже широко начали применятся MESH сети, о которых я уже писал в этой статье

https://cumshoat.blogspot.com/2019/09/mesh.html

Многие протестующие используют Air-drop как средство связи — чтобы быстро обмениваться информацией о местоположении полицейских нарядов и времени следующей встречи.

Тагже широко начали применятся MESH сети, о которых я уже писал в этой статье

https://cumshoat.blogspot.com/2019/09/mesh.html

Многие протестующие используют Air-drop как средство связи — чтобы быстро обмениваться информацией о местоположении полицейских нарядов и времени следующей встречи.

Никакого WeChat и банковских карт

Большинство

протестующих очень внимательно относятся к электронным следам. Чтобы

избежать поимки, они не используют банковские карты, электронные

проездные в метро, постоянно меняют sim-карты.

Только старые мобильники, только незаписывающие устройства.

И определенно никакого WeChat — одной из немногих разрешенных в Китае социальных сетей — данные ее пользователей доступны государству.

Только старые мобильники, только незаписывающие устройства.

И определенно никакого WeChat — одной из немногих разрешенных в Китае социальных сетей — данные ее пользователей доступны государству.

Государство: взломать протесты

Система опознавания лиц

Система

опознавания лиц дает свои результаты. Как оказалось, медицинской маски и

зонтика недостаточно, чтобы ее обмануть. Система отслеживает даже

телодвижения и комплекцию. Но наибольшую опасность представляет область

глаз и надбровных дуг — именно ее нужно скрывать от камер.

Социальные сети

Как

упоминалось выше, Китай подозревают в обрушении серверов Telegram.

Кроме этого Twitter и Facebook провели внутренние расследования и

выяснили, что власти Китая использовали некоторые аккаунты этих

социальных сетей в своих интересах (фабрика троллей, made in China). Эти

страницы обвиняли участников протестов в насилии и незаконном

проведении акций.

После завершения расследования около 1000 подобных аккаунтов были заблокированы.

После завершения расследования около 1000 подобных аккаунтов были заблокированы.

Кто кого?

Ни новые

технологии, ни страх лишиться свободы уже не останавливают протестующих.

Отзыв проекта закона об экстрадиции не удовлетворил демонстрантов. С

языка технологий стороны переходят на язык силы и устрашения.

Протестующие обещают, что не прекратят бороться за выполнение всех

выдвинутых требований. Власти должны:

— отказаться от рассмотрения законопроекта об экстрадиции с Китаем (этого добиться удалось); — отменить использование термина «массовые беспорядки» в отношении протестов 12 июня;

— освободить всех арестованных демонстрантов;

— провести независимое расследование действий полиции во время протестов 12 июня;

— ввести прямые всеобщие выборы главы администрации района и в Законодательное собрание.

Не исключен тот день, когда нечто подобное будет и на территории нашей страны, будте готовы, просвящайте людей

@black_triangle_tg